Este tutorial esta destinado a los aficionados y recien llegados al mundo de Linux o aquellos que quieran iniciarse.

¿Que es un distribucion Linux?

Es un sistema operativo , el cual usa el nucleo Linux , tiene un conjunto de herramientas (aplicaciones) y un entorno de trabajo (Desktop Enviroment)

¿Que es Backtrack?

Es una distribucion Linux , la cual cuenta con aplicaciones dedicadas a las auditoria informatica y penetration testing (ejemplo: nmap, nessus , metasploit framework, slowloris, etc...)

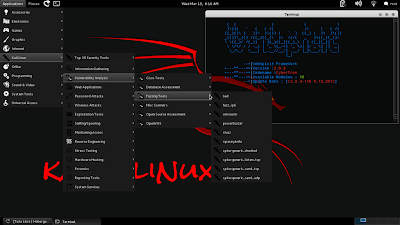

¿Que es Kali Linux?

Es la continuacion (sucesor) de Backtrack, es decir backtrack dejara de ser actualizado. Los mismos creadores/desarroladores de backtrack son los que continuaran esta distro.

¿Que otras distribuciones Linux tengo a mi disposicion?

Hay varias , pero mencionare algunas de las que tengo conocimiento y tienen buena reputacion :

- Bugtraq Team

- BlackBuntu

- WifiSlax, Wifiway (comunmente traen herramientas dedicadas a la auditoria de redes inalambricas)

- etc..

Bugtraq Team

¿Puedo las distribuciones Linux que mas conozco o he oido?

Claro, de repente has usado o has oido sobre Ubuntu, Debian, Fedora, etc.... . Pueder usar estas distros pero ten en cuenta que tu tendras que instalar cada aplicacion necesaria , ya que esas distros solo vienen con software dedicado para un usuario normal (aplicaciones para ver imagenes, escuchar musica, office, etc..)

¿Que es Live CD/DVD/USB?

Cuando tenemos un CD de Windows solo nos permite instalar el sistemas operativo. A diferencia, las mayorias de distribuciones Linux nos permite probarlas antes de instalarlas (esto no afecta para nada nuestros archivos y datos de nuestra PC).

Te descargas una imagen de una distribucion, la quemas (copias) en un DVD. Luego pones el DVD en la lectora y cuando inicie tu PC arrancara la distribucion Linux y podras usarla (como si estuviera instalada en tu PC pero en realidad todo esta en el DVD).

Nota : En la BIOS debe estar la Lectora de CD/DVD como primer dispositivo de arranque

¿Como instalar una de estas distribuciones?

Tenemos 2 opciones de instalacion :

- En nuestra PC (junto con Windows)

- En una maquina virtual (Virtual Box o VM Ware)

Para los consiguientes posts pueden usar cualquiera de los 2, pero yo les enseñare a como instalar Backtrack (y de repente otras distros) en una maquina virtual (Virtual Box)

¿Requerimientos para poder instalar Backtrack?

- 20 GB de espacio en una particion (lo minimo que le recomiendo es 13 GB)

- 3 o 4 GB de RAM (2 GB tambien nos ayuda)

- Procesador de 2 nucleos a mas

Buenos amigos eso es todo por ahora, una especie de una pequeña FAQ (Frecuent Asked Questions), en el siguiente post enseñare como isntalar backtrack en una maquina virtual

Por favor si les agrada o no, o ven errores o mejoras dejen sus comentarios que seran bienvenidos.